クライアント側を構築する。

・サービスの起動

[root@mickey utvpncmd]# /usr/utvpnclient/vpnclient start

SoftEther UT-VPN Client Service Started.

・ファイアウォールの停止

[root@mickey utvpncmd]# /etc/rc.d/init.d/iptables stop

・OS起動時にファイアウォールが起動しないように設定

[root@mickey utvpncmd]# /sbin/chkconfig iptables off

・サービス起動自動化の設定

[root@mickey utvpncmd]# vi /etc/rc.d/init.d/utvpnclient

-----------------------------------------------------

#!/bin/sh

# chkconfig: 2345 99 01

# description: utvpnclient

DAEMON=/usr/bin/utvpnclient

LOCK=/var/lock/subsys/utvpnclient

test -x $DAEMON || exit 0

case "$1" in

start)$DAEMON start

touch $LOCK;;

stop)$DAEMON stop

rm $LOCK;;

restart)$DAEMON stop

sleep 3

$DAEMON start;;

*)echo "Usage: $0 {start|stop|restart}"

exit 1

esac

exit 0

-----------------------------------------------------

[root@mickey utvpncmd]# chmod 755 /etc/rc.d/init.d/utvpnclient

[root@mickey utvpncmd]# /sbin/chkconfig utvpnclient on

[root@mickey utvpncmd]# reboot

[root@mickey mickey]# utvpncmd

utvpncmd コマンド - SoftEther UT-VPN コマンドライン管理ユーティリティ

SoftEther UT-VPN コマンドライン管理ユーティリティ (utvpncmd コマンド)

Version 1.01 Build 7101 (Japanese)

Compiled 2010/06/27 18:40:28 by yagi at pc25

Copyright (C) 2004-2010 SoftEther Corporation.

Copyright (C) 2004-2010 University of Tsukuba, Japan.

Copyright (C) 2003-2010 Daiyuu Nobori.

All Rights Reserved.

utvpncmd プログラムを使って以下のことができます。

1. VPN Server または VPN Bridge の管理

2. VPN Client の管理

3. VPN Tools コマンドの使用 (証明書作成や通信速度測定)

1 - 3 を選択: 2

接続先の VPN Client が動作しているコンピュータの IP アドレスまたはホスト名を指定してください。

何も入力せずに Enter を押すと、localhost (このコンピュータ) に接続します。

なお、このコマンドでは SoftEther UT-VPN Client を管理できますが、PacketiX VPN Client は管理できませんのでご注意ください。

接続先のホスト名または IP アドレス:

VPN Client "localhost" に接続しました。

VPN Client>RemoteEnable

RemoteEnable コマンド - VPN Client サービスのリモート管理の許可

コマンドは正常に終了しました。

VPN Client>exit

[root@mickey mickey]#

・管理コンソールのインストール

VPNクライアント管理端末に管理ソフトをインストールする。

・管理コンソールでの設定

[スタート] - [すべてのプログラム] - [ SoftEther UT-VPN(Client) 32bit ] - [高度な管理ツール] - [ 別のコンピュータのUT-VPN Clientの管理 ] を起動する。

[仮想LAN] - [ 新規仮想LANカードの作成 ] を選択する。ここではVLANmickey253とする。

[接続] - [ 接続設定の新規作成 ] を選択する。ここでは以下とする。

接続設定名:VPNServer_sol10-ut-vpn

ホスト名:172.16.20.254

ポート番号:443

仮想HUB名:172.16.20.seg

■サーバ証明書を必ず検証する

標準パスワード認証

ユーザー名:ut-vpn

パスワード:ut-vpn

※その他はデフォルト

VPNServer_sol10-ut-vpnの状態がオフラインとなっていることを確認する。

VPNServer_sol10-ut-vpnを選択して、右クリックより [接続] を選択する。

接続完了となればOK。

2012年4月30日月曜日

2012年4月29日日曜日

UT-VPN(サーバ)の構築

サーバ側を構築する。

・サービスの起動

Solaris 10ではクライアント製品は起動しない模様。

bash-3.00# /usr/utvpnclient/utvpnclient start

I'm very sorry, but this version of UT-VPN Client doesn't support your operating system.

However, UT-VPN Server supports this operating system. Please use 'utvpnserver' command.

The latest version of UT-VPN Client may support this operating system.

Please go to http://utvpn.tsukuba.ac.jp/ and check the latest information.

Of course, your porting source code contribution to UT-VPN Project is very welcome.

※ガイド(UT-VPN_Startup_Guide_for_UNIX.pdf)にも書いてあった。

bash-3.00# /usr/utvpnserver/utvpnserver start

SoftEther UT-VPN Server Service Started.

・サービス起動自動化の設定

bash-3.00# vi /etc/init.d/utvpnserver

-----------------------------------------------------

#!/bin/sh

# chkconfig: 2345 99 01

# description: utvpnserver

DAEMON=/usr/bin/utvpnserver

LOCK=/var/lock/subsys/utvpnserver

LD_LIBRARY_PATH=/usr/local/lib:/usr/local/ssl/lib

export LD_LIBRARY_PATH

test -x $DAEMON || exit 0

case "$1" in

start)$DAEMON start

touch $LOCK;;

stop)$DAEMON stop

rm $LOCK;;

restart)$DAEMON stop

sleep 3

$DAEMON start;;

*)echo "Usage: $0 {start|stop|restart}"

exit 1

esac

exit 0

-----------------------------------------------------

bash-3.00# mkdir -p /var/lock/subsys

bash-3.00# ln -s /etc/init.d/utvpnserver /etc/rc0.d/S99vpnserver

bash-3.00# ln -s /etc/init.d/utvpnserver /etc/rc1.d/S99vpnserver

bash-3.00# ln -s /etc/init.d/utvpnserver /etc/rc2.d/S99vpnserver

bash-3.00# ln -s /etc/init.d/utvpnserver /etc/rc3.d/S99vpnserver

bash-3.00# vi /.profile

LD_LIBRARY_PATH=/usr/local/lib:/usr/local/ssl/lib

export LD_LIBRARY_PATH

bash-3.00# shutdown -y -i6 -g0

・管理コンソールのインストール

VPNサーバ管理端末に管理ソフトをインストールする。

・管理コンソールでの設定

[スタート] - [すべてのプログラム] - [ SoftEther UT-VPN(Server) 32bit ] - [ SoftEther UT-VPN サーバ管理マネージャ ] を起動する。

[新しい接続設定] をクリックする。

上述で作った接続設定(ここではsol10-ut-vpn)をクリックする。管理パスワード設定のダイアログが表示されるので、管理パスワード(ここではsol10-ut-vpn)を設定する。

[仮想HUBの作成] をクリックする。172.16.20segで管理パスワードはsol10-ut-vpnとする。

172.16.20segを選択し、[仮想HUBの管理] をクリックする。

[新規作成] をクリックする。ユーザ名:ut-vpn、パスワード:ut-vpnのユーザを作成する。

この仮想HUBに対して、VPNクライアント(Linux)からつなげることになる。

・サービスの起動

Solaris 10ではクライアント製品は起動しない模様。

bash-3.00# /usr/utvpnclient/utvpnclient start

I'm very sorry, but this version of UT-VPN Client doesn't support your operating system.

However, UT-VPN Server supports this operating system. Please use 'utvpnserver' command.

The latest version of UT-VPN Client may support this operating system.

Please go to http://utvpn.tsukuba.ac.jp/ and check the latest information.

Of course, your porting source code contribution to UT-VPN Project is very welcome.

※ガイド(UT-VPN_Startup_Guide_for_UNIX.pdf)にも書いてあった。

bash-3.00# /usr/utvpnserver/utvpnserver start

SoftEther UT-VPN Server Service Started.

・サービス起動自動化の設定

bash-3.00# vi /etc/init.d/utvpnserver

-----------------------------------------------------

#!/bin/sh

# chkconfig: 2345 99 01

# description: utvpnserver

DAEMON=/usr/bin/utvpnserver

LOCK=/var/lock/subsys/utvpnserver

LD_LIBRARY_PATH=/usr/local/lib:/usr/local/ssl/lib

export LD_LIBRARY_PATH

test -x $DAEMON || exit 0

case "$1" in

start)$DAEMON start

touch $LOCK;;

stop)$DAEMON stop

rm $LOCK;;

restart)$DAEMON stop

sleep 3

$DAEMON start;;

*)echo "Usage: $0 {start|stop|restart}"

exit 1

esac

exit 0

-----------------------------------------------------

bash-3.00# mkdir -p /var/lock/subsys

bash-3.00# ln -s /etc/init.d/utvpnserver /etc/rc0.d/S99vpnserver

bash-3.00# ln -s /etc/init.d/utvpnserver /etc/rc1.d/S99vpnserver

bash-3.00# ln -s /etc/init.d/utvpnserver /etc/rc2.d/S99vpnserver

bash-3.00# ln -s /etc/init.d/utvpnserver /etc/rc3.d/S99vpnserver

bash-3.00# vi /.profile

LD_LIBRARY_PATH=/usr/local/lib:/usr/local/ssl/lib

export LD_LIBRARY_PATH

bash-3.00# shutdown -y -i6 -g0

・管理コンソールのインストール

VPNサーバ管理端末に管理ソフトをインストールする。

・管理コンソールでの設定

[スタート] - [すべてのプログラム] - [ SoftEther UT-VPN(Server) 32bit ] - [ SoftEther UT-VPN サーバ管理マネージャ ] を起動する。

[新しい接続設定] をクリックする。

[仮想HUBの作成] をクリックする。172.16.20segで管理パスワードはsol10-ut-vpnとする。

172.16.20segを選択し、[仮想HUBの管理] をクリックする。

この仮想HUBに対して、VPNクライアント(Linux)からつなげることになる。

UT-VPN(クライアント)のインストール

CentOS 5.8(x86)にUT-VPNをインストールする。

・ネットワーク

[root@mickey mickey]# more /etc/sysconfig/network-scripts/ifcfg-eth0

# Advanced Micro Devices [AMD] 79c970 [PCnet32 LANCE]

DEVICE=eth0

#BOOTPROTO=dhcp

BOOTPROTO=static

DHCPCLASS=

#HWADDR=00:0C:29:7A:E5:CC

ONBOOT=yes

TYPE=Ethernet

IPADDR=172.16.20.253

GATEWAY=172.16.20.1

NETMASK=255.255.255.0

NETWORK=172.16.20.0

BROADCAST=172.16.20.255

USERCTL=no

PEERDNS=no

[root@mickey mickey]# more /etc/sysconfig/network

NETWORKING=yes

NETWORKING_IPV6=yes

GATEWAY=172.16.20.1

HOSTNAME=mickey.openam.net

[root@mickey mickey]# more /etc/hosts

# Do not remove the following line, or various programs

# that require network functionality will fail.

127.0.0.1 localhost.localdomain localhost

172.16.20.253 mickey

172.16.20.253 mickey.openam.net

::1 localhost6.localdomain6 localhost6

[root@mickey mickey]# reboot

[root@mickey mickey]# /sbin/ifconfig eth0

eth0 Link encap:Ethernet HWaddr 00:0C:29:7A:E5:CC

inet addr:172.16.20.253 Bcast:172.16.20.255 Mask:255.255.255.0

inet6 addr: fe80::20c:29ff:fe7a:e5cc/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:5 errors:0 dropped:0 overruns:0 frame:0

TX packets:121 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:414 (414.0 b) TX bytes:19236 (18.7 KiB)

Interrupt:67 Base address:0x2024

・前提パッケージ

http://ftp.iij.ad.jp/pub/linux/centos/5.8/os/i386/CentOS/

readline-devel-5.1-3.el5.i386.rpm

libtermcap-devel-2.0.8-46.1.i386.rpm

openssl-devel-0.9.8e-22.el5.i386.rpm

krb5-devel-1.6.1-70.el5.i386.rpm

zlib-devel-1.2.3-4.el5.i386.rpm

e2fsprogs-devel-1.39-33.el5.i386.rpm

keyutils-libs-devel-1.2-1.el5.i386.rpm

libselinux-devel-1.33.4-5.7.el5.i386.rpm

libsepol-devel-1.15.2-3.el5.i386.rpm

ncurses-devel-5.5-24.20060715.i386.rpm

fonts-japanese-0.20061016-4.el5.noarch.rpm

[root@mickey src]# cp /mnt/hgfs/Desktop/ut-vpn/<ファイル名> /usr/local/src

[root@mickey src]# rpm -i <ファイル名>

warning: <ファイル名>: Header V3 DSA signature: NOKEY, key ID e8562897

[root@mickey src]# fc-cache -fv

[root@mickey src]# vi /etc/sysconfig/i18n

"LANG=en_US.UTF-8"

↓

"LANG=ja_JP.UTF-8"

[root@mickey src]# reboot

・UT-VPN

[root@mickey src]# cp /mnt/hgfs/Desktop/ut-vpn/utvpn-src-unix-v101-7101-public-2010.06.27.tar.gz /usr/local/src

[root@mickey src]# gzip -dc utvpn-src-unix-v101-7101-public-2010.06.27.tar.gz |tar xvf -

[root@mickey utvpn-unix-v101-7101-public]# ./configure

-------------------------------------------------------------

SoftEther UT-VPN for Unix

Copyright (C) 2004-2010 SoftEther Corporation.

Copyright (C) 2004-2010 University of Tsukuba, Japan.

Copyright (C) 2003-2010 Daiyuu Nobori. All Rights Reserved.

This program is free software; you can redistribute it and/or

modify it under the terms of the GNU General Public License

version 2 as published by the Free Software Foundation.

-------------------------------------------------------------

Please select your Operating System below:

1: Linux

2: FreeBSD

3: Solaris

4: Mac OS X

Which is your operating system (1-4):

1

Please select your CPU Bits below:

1: 32-bit

2: 64-bit

Which is the bits of your CPU (1-2):

1

Makefile is generated. Please execute 'make' to build UT-VPN.

[root@mickey utvpn-unix-v101-7101-public]# make

[root@mickey utvpn-unix-v101-7101-public]# make install

・ネットワーク

[root@mickey mickey]# more /etc/sysconfig/network-scripts/ifcfg-eth0

# Advanced Micro Devices [AMD] 79c970 [PCnet32 LANCE]

DEVICE=eth0

#BOOTPROTO=dhcp

BOOTPROTO=static

DHCPCLASS=

#HWADDR=00:0C:29:7A:E5:CC

ONBOOT=yes

TYPE=Ethernet

IPADDR=172.16.20.253

GATEWAY=172.16.20.1

NETMASK=255.255.255.0

NETWORK=172.16.20.0

BROADCAST=172.16.20.255

USERCTL=no

PEERDNS=no

[root@mickey mickey]# more /etc/sysconfig/network

NETWORKING=yes

NETWORKING_IPV6=yes

GATEWAY=172.16.20.1

HOSTNAME=mickey.openam.net

[root@mickey mickey]# more /etc/hosts

# Do not remove the following line, or various programs

# that require network functionality will fail.

127.0.0.1 localhost.localdomain localhost

172.16.20.253 mickey

172.16.20.253 mickey.openam.net

::1 localhost6.localdomain6 localhost6

[root@mickey mickey]# reboot

[root@mickey mickey]# /sbin/ifconfig eth0

eth0 Link encap:Ethernet HWaddr 00:0C:29:7A:E5:CC

inet addr:172.16.20.253 Bcast:172.16.20.255 Mask:255.255.255.0

inet6 addr: fe80::20c:29ff:fe7a:e5cc/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:5 errors:0 dropped:0 overruns:0 frame:0

TX packets:121 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:414 (414.0 b) TX bytes:19236 (18.7 KiB)

Interrupt:67 Base address:0x2024

・前提パッケージ

http://ftp.iij.ad.jp/pub/linux/centos/5.8/os/i386/CentOS/

readline-devel-5.1-3.el5.i386.rpm

libtermcap-devel-2.0.8-46.1.i386.rpm

openssl-devel-0.9.8e-22.el5.i386.rpm

krb5-devel-1.6.1-70.el5.i386.rpm

zlib-devel-1.2.3-4.el5.i386.rpm

e2fsprogs-devel-1.39-33.el5.i386.rpm

keyutils-libs-devel-1.2-1.el5.i386.rpm

libselinux-devel-1.33.4-5.7.el5.i386.rpm

libsepol-devel-1.15.2-3.el5.i386.rpm

ncurses-devel-5.5-24.20060715.i386.rpm

fonts-japanese-0.20061016-4.el5.noarch.rpm

[root@mickey src]# cp /mnt/hgfs/Desktop/ut-vpn/<ファイル名> /usr/local/src

[root@mickey src]# rpm -i <ファイル名>

warning: <ファイル名>: Header V3 DSA signature: NOKEY, key ID e8562897

[root@mickey src]# fc-cache -fv

[root@mickey src]# vi /etc/sysconfig/i18n

"LANG=en_US.UTF-8"

↓

"LANG=ja_JP.UTF-8"

[root@mickey src]# reboot

・UT-VPN

[root@mickey src]# cp /mnt/hgfs/Desktop/ut-vpn/utvpn-src-unix-v101-7101-public-2010.06.27.tar.gz /usr/local/src

[root@mickey src]# gzip -dc utvpn-src-unix-v101-7101-public-2010.06.27.tar.gz |tar xvf -

[root@mickey utvpn-unix-v101-7101-public]# ./configure

-------------------------------------------------------------

SoftEther UT-VPN for Unix

Copyright (C) 2004-2010 SoftEther Corporation.

Copyright (C) 2004-2010 University of Tsukuba, Japan.

Copyright (C) 2003-2010 Daiyuu Nobori. All Rights Reserved.

This program is free software; you can redistribute it and/or

modify it under the terms of the GNU General Public License

version 2 as published by the Free Software Foundation.

-------------------------------------------------------------

Please select your Operating System below:

1: Linux

2: FreeBSD

3: Solaris

4: Mac OS X

Which is your operating system (1-4):

1

Please select your CPU Bits below:

1: 32-bit

2: 64-bit

Which is the bits of your CPU (1-2):

1

Makefile is generated. Please execute 'make' to build UT-VPN.

[root@mickey utvpn-unix-v101-7101-public]# make

[root@mickey utvpn-unix-v101-7101-public]# make install

2012年4月27日金曜日

OpenSSL(公開鍵:ECC521、署名アルゴリズム:sha512ECDSA)※secp521r1:P-521

・構築

bash-3.00# cd /usr/local/ssl

bash-3.00# cp openssl.cnf openssl-ECsecp521r1.cnf

bash-3.00# vi openssl-ECsecp521r1.cnf

<変更点>

[CA_default]

dir = ./demoCA

↓

dir = ./ECsecp521r1

default_days = 365

↓

default_days = 3650

default_md = default

↓

default_md = sha512

[req_distinguished_name]

st、l、emailをコメント

[policy_match]

st、lをmatchからoptional

bash-3.00# cp misc/CA.sh misc/ECsecp521r1.sh

bash-3.00# vi misc/ECsecp521r1.sh

<変更点>

demoCA

↓

ECsecp521r1

CA_DAYS="-days 1095"

↓

CA_DAYS="-days 3650"

-newca)

..

$REQ -new -keyout ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

↓

-newca)

..

$OPENSSL ecparam -genkey -name prime256v1 -out ${CATOP}/private/$CAKEY

$REQ -new -sha512 -key ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

bash-3.00# SSLEAY_CONFIG="-config /usr/local/ssl/openssl-ECsecp521r1.cnf"

bash-3.00# export SSLEAY_CONFIG

bash-3.00# cd /usr/local/ssl

bash-3.00# misc/ECsecp521r1.sh -newca

CA certificate filename (or enter to create)

Making CA certificate ...

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:jp

Organization Name (eg, company) [Internet Widgits Pty Ltd]:openam

Organizational Unit Name (eg, section) []:openam.net

Common Name (e.g. server FQDN or YOUR name) []:OpenSSL ECsecp521r1

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from /usr/local/ssl/openssl-ECsecp521r1.cnf

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number:

d9:6d:7d:9e:31:35:38:93

Validity

Not Before: Apr 26 21:36:39 2012 GMT

Not After : Apr 24 21:36:39 2022 GMT

Subject:

countryName = jp

organizationName = openam

organizationalUnitName = openam.net

commonName = OpenSSL ECsecp521r1

X509v3 extensions:

X509v3 Subject Key Identifier:

24:E8:18:1C:51:CC:81:B7:3F:1F:DB:42:BC:7D:C0:33:D0:0E:3B:37

X509v3 Authority Key Identifier:

keyid:24:E8:18:1C:51:CC:81:B7:3F:1F:DB:42:BC:7D:C0:33:D0:0E:3B:37

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Certificate Sign, CRL Sign

Certificate is to be certified until Apr 24 21:36:39 2022 GMT (3650 days)

Write out database with 1 new entries

Data Base Updated

・出来上がったCA証明書(抜粋)

bash-3.00# cd /usr/local/ssl

bash-3.00# cp openssl.cnf openssl-ECsecp521r1.cnf

bash-3.00# vi openssl-ECsecp521r1.cnf

<変更点>

[CA_default]

dir = ./demoCA

↓

dir = ./ECsecp521r1

default_days = 365

↓

default_days = 3650

default_md = default

↓

default_md = sha512

[req_distinguished_name]

st、l、emailをコメント

[policy_match]

st、lをmatchからoptional

bash-3.00# cp misc/CA.sh misc/ECsecp521r1.sh

bash-3.00# vi misc/ECsecp521r1.sh

<変更点>

demoCA

↓

ECsecp521r1

CA_DAYS="-days 1095"

↓

CA_DAYS="-days 3650"

-newca)

..

$REQ -new -keyout ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

↓

-newca)

..

$OPENSSL ecparam -genkey -name prime256v1 -out ${CATOP}/private/$CAKEY

$REQ -new -sha512 -key ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

bash-3.00# SSLEAY_CONFIG="-config /usr/local/ssl/openssl-ECsecp521r1.cnf"

bash-3.00# export SSLEAY_CONFIG

bash-3.00# cd /usr/local/ssl

bash-3.00# misc/ECsecp521r1.sh -newca

CA certificate filename (or enter to create)

Making CA certificate ...

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:jp

Organization Name (eg, company) [Internet Widgits Pty Ltd]:openam

Organizational Unit Name (eg, section) []:openam.net

Common Name (e.g. server FQDN or YOUR name) []:OpenSSL ECsecp521r1

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from /usr/local/ssl/openssl-ECsecp521r1.cnf

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number:

d9:6d:7d:9e:31:35:38:93

Validity

Not Before: Apr 26 21:36:39 2012 GMT

Not After : Apr 24 21:36:39 2022 GMT

Subject:

countryName = jp

organizationName = openam

organizationalUnitName = openam.net

commonName = OpenSSL ECsecp521r1

X509v3 extensions:

X509v3 Subject Key Identifier:

24:E8:18:1C:51:CC:81:B7:3F:1F:DB:42:BC:7D:C0:33:D0:0E:3B:37

X509v3 Authority Key Identifier:

keyid:24:E8:18:1C:51:CC:81:B7:3F:1F:DB:42:BC:7D:C0:33:D0:0E:3B:37

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Certificate Sign, CRL Sign

Certificate is to be certified until Apr 24 21:36:39 2022 GMT (3650 days)

Write out database with 1 new entries

Data Base Updated

・出来上がったCA証明書(抜粋)

OpenSSL(公開鍵:ECC384、署名アルゴリズム:sha384ECDSA)※secp384r1:P-384

・構築

bash-3.00# cd /usr/local/ssl

bash-3.00# cp openssl.cnf openssl-ECsecp384r1.cnf

bash-3.00# vi openssl-ECsecp384r1.cnf

<変更点>

[CA_default]

dir = ./demoCA

↓

dir = ./ECsecp384r1

default_days = 365

↓

default_days = 3650

default_md = default

↓

default_md = sha384

[req_distinguished_name]

st、l、emailをコメント

[policy_match]

st、lをmatchからoptional

bash-3.00# cp misc/CA.sh misc/ECsecp384r1.sh

bash-3.00# vi misc/ECsecp384r1.sh

<変更点>

demoCA

↓

ECsecp384r1

CA_DAYS="-days 1095"

↓

CA_DAYS="-days 3650"

-newca)

..

$REQ -new -keyout ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

↓

-newca)

..

$OPENSSL ecparam -genkey -name prime256v1 -out ${CATOP}/private/$CAKEY

$REQ -new -sha384 -key ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

bash-3.00# SSLEAY_CONFIG="-config /usr/local/ssl/openssl-ECsecp384r1.cnf"

bash-3.00# export SSLEAY_CONFIG

bash-3.00# cd /usr/local/ssl

bash-3.00# misc/ECsecp384r1.sh -newca

CA certificate filename (or enter to create)

Making CA certificate ...

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:jp

Organization Name (eg, company) [Internet Widgits Pty Ltd]:openam

Organizational Unit Name (eg, section) []:openam.net

Common Name (e.g. server FQDN or YOUR name) []:OpenSSL ECsecp384r1

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from /usr/local/ssl/openssl-ECsecp384r1.cnf

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number:

8d:3c:69:e1:a9:49:e4:7b

Validity

Not Before: Apr 26 21:21:05 2012 GMT

Not After : Apr 24 21:21:05 2022 GMT

Subject:

countryName = jp

organizationName = openam

organizationalUnitName = openam.net

commonName = OpenSSL ECsecp384r1

X509v3 extensions:

X509v3 Subject Key Identifier:

91:7D:CA:8E:2B:8E:B2:60:7C:69:98:64:A7:AC:93:9B:BC:02:A9:DA

X509v3 Authority Key Identifier:

keyid:91:7D:CA:8E:2B:8E:B2:60:7C:69:98:64:A7:AC:93:9B:BC:02:A9:DA

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Certificate Sign, CRL Sign

Certificate is to be certified until Apr 24 21:21:05 2022 GMT (3650 days)

Write out database with 1 new entries

Data Base Updated

・出来上がったCA証明書(抜粋)

<参考>

http://blog.livedoor.jp/k_urushima/archives/1103137.html

http://www.jnsa.org/seminar/pki-day/2010/data/4_urushima.pdf

bash-3.00# cd /usr/local/ssl

bash-3.00# cp openssl.cnf openssl-ECsecp384r1.cnf

bash-3.00# vi openssl-ECsecp384r1.cnf

<変更点>

[CA_default]

dir = ./demoCA

↓

dir = ./ECsecp384r1

default_days = 365

↓

default_days = 3650

default_md = default

↓

default_md = sha384

[req_distinguished_name]

st、l、emailをコメント

[policy_match]

st、lをmatchからoptional

bash-3.00# cp misc/CA.sh misc/ECsecp384r1.sh

bash-3.00# vi misc/ECsecp384r1.sh

<変更点>

demoCA

↓

ECsecp384r1

CA_DAYS="-days 1095"

↓

CA_DAYS="-days 3650"

-newca)

..

$REQ -new -keyout ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

↓

-newca)

..

$OPENSSL ecparam -genkey -name prime256v1 -out ${CATOP}/private/$CAKEY

$REQ -new -sha384 -key ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

bash-3.00# SSLEAY_CONFIG="-config /usr/local/ssl/openssl-ECsecp384r1.cnf"

bash-3.00# export SSLEAY_CONFIG

bash-3.00# cd /usr/local/ssl

bash-3.00# misc/ECsecp384r1.sh -newca

CA certificate filename (or enter to create)

Making CA certificate ...

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:jp

Organization Name (eg, company) [Internet Widgits Pty Ltd]:openam

Organizational Unit Name (eg, section) []:openam.net

Common Name (e.g. server FQDN or YOUR name) []:OpenSSL ECsecp384r1

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from /usr/local/ssl/openssl-ECsecp384r1.cnf

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number:

8d:3c:69:e1:a9:49:e4:7b

Validity

Not Before: Apr 26 21:21:05 2012 GMT

Not After : Apr 24 21:21:05 2022 GMT

Subject:

countryName = jp

organizationName = openam

organizationalUnitName = openam.net

commonName = OpenSSL ECsecp384r1

X509v3 extensions:

X509v3 Subject Key Identifier:

91:7D:CA:8E:2B:8E:B2:60:7C:69:98:64:A7:AC:93:9B:BC:02:A9:DA

X509v3 Authority Key Identifier:

keyid:91:7D:CA:8E:2B:8E:B2:60:7C:69:98:64:A7:AC:93:9B:BC:02:A9:DA

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Certificate Sign, CRL Sign

Certificate is to be certified until Apr 24 21:21:05 2022 GMT (3650 days)

Write out database with 1 new entries

Data Base Updated

・出来上がったCA証明書(抜粋)

<参考>

http://blog.livedoor.jp/k_urushima/archives/1103137.html

http://www.jnsa.org/seminar/pki-day/2010/data/4_urushima.pdf

OpenSSL(公開鍵:ECC256、署名アルゴリズム:sha256ECDSA)※prime256v1:P-256

・構築

bash-3.00# cd /usr/local/sslbash-3.00# cp openssl.cnf openssl-ECprime256v1.cnf

bash-3.00# vi openssl-ECprime256v1.cnf

<変更点>

[CA_default]

dir = ./demoCA

↓

dir = ./ECprime256v1

default_days = 365

↓

default_days = 3650

default_md = default

↓

default_md = sha256

[req_distinguished_name]

st、l、emailをコメント

[policy_match]

st、lをmatchからoptional

bash-3.00# cp misc/CA.sh misc/ECprime256v1.sh

bash-3.00# vi misc/ECprime256v1.sh

<変更点>

demoCA

↓

ECprime256v1CA

CA_DAYS="-days 1095"

↓

CA_DAYS="-days 3650"

-newca)

..

$REQ -new -keyout ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

↓

-newca)

..

$OPENSSL ecparam -genkey -name prime256v1 -out ${CATOP}/private/$CAKEY

$REQ -new -sha256 -key ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

bash-3.00# SSLEAY_CONFIG="-config /usr/local/ssl/openssl-ECprime256v1.cnf"

bash-3.00# export SSLEAY_CONFIG

bash-3.00# cd /usr/local/ssl

bash-3.00# misc/ECprime256v1.sh -newca

CA certificate filename (or enter to create)

Making CA certificate ...

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:jp

Organization Name (eg, company) [Internet Widgits Pty Ltd]:openam

Organizational Unit Name (eg, section) []:openam.net

Common Name (e.g. server FQDN or YOUR name) []:OpenSSL ECprime256v1

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from /usr/local/ssl/openssl-ECprime256v1.cnf

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number:

fc:ca:db:0a:8e:f5:ce:9c

Validity

Not Before: Apr 26 20:53:05 2012 GMT

Not After : Apr 24 20:53:05 2022 GMT

Subject:

countryName = jp

organizationName = openam

organizationalUnitName = openam.net

commonName = OpenSSL ECprime256v1

X509v3 extensions:

X509v3 Subject Key Identifier:

9C:75:4F:D2:F1:DB:B5:C7:64:C7:05:6E:A5:4B:FE:8B:F6:32:E7:26

X509v3 Authority Key Identifier:

keyid:9C:75:4F:D2:F1:DB:B5:C7:64:C7:05:6E:A5:4B:FE:8B:F6:32:E7:26

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Certificate Sign, CRL Sign

Certificate is to be certified until Apr 24 20:53:05 2022 GMT (3650 days)

Write out database with 1 new entries

Data Base Updated

・出来上がったCA証明書(抜粋)

<参考>

・同じ方が書かれたみたい

http://researchmap.jp/?action=cv_download_main&upload_id=11085

http://www.ipa.go.jp/security/fy22/reports/tech1-tg/a_01.html

bash-3.00# cd /usr/local/sslbash-3.00# cp openssl.cnf openssl-ECprime256v1.cnf

bash-3.00# vi openssl-ECprime256v1.cnf

<変更点>

[CA_default]

dir = ./demoCA

↓

dir = ./ECprime256v1

default_days = 365

↓

default_days = 3650

default_md = default

↓

default_md = sha256

[req_distinguished_name]

st、l、emailをコメント

[policy_match]

st、lをmatchからoptional

bash-3.00# cp misc/CA.sh misc/ECprime256v1.sh

bash-3.00# vi misc/ECprime256v1.sh

<変更点>

demoCA

↓

ECprime256v1CA

CA_DAYS="-days 1095"

↓

CA_DAYS="-days 3650"

-newca)

..

$REQ -new -keyout ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

↓

-newca)

..

$OPENSSL ecparam -genkey -name prime256v1 -out ${CATOP}/private/$CAKEY

$REQ -new -sha256 -key ${CATOP}/private/$CAKEY \

-out ${CATOP}/$CAREQ

bash-3.00# SSLEAY_CONFIG="-config /usr/local/ssl/openssl-ECprime256v1.cnf"

bash-3.00# export SSLEAY_CONFIG

bash-3.00# cd /usr/local/ssl

bash-3.00# misc/ECprime256v1.sh -newca

CA certificate filename (or enter to create)

Making CA certificate ...

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:jp

Organization Name (eg, company) [Internet Widgits Pty Ltd]:openam

Organizational Unit Name (eg, section) []:openam.net

Common Name (e.g. server FQDN or YOUR name) []:OpenSSL ECprime256v1

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from /usr/local/ssl/openssl-ECprime256v1.cnf

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number:

fc:ca:db:0a:8e:f5:ce:9c

Validity

Not Before: Apr 26 20:53:05 2012 GMT

Not After : Apr 24 20:53:05 2022 GMT

Subject:

countryName = jp

organizationName = openam

organizationalUnitName = openam.net

commonName = OpenSSL ECprime256v1

X509v3 extensions:

X509v3 Subject Key Identifier:

9C:75:4F:D2:F1:DB:B5:C7:64:C7:05:6E:A5:4B:FE:8B:F6:32:E7:26

X509v3 Authority Key Identifier:

keyid:9C:75:4F:D2:F1:DB:B5:C7:64:C7:05:6E:A5:4B:FE:8B:F6:32:E7:26

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Certificate Sign, CRL Sign

Certificate is to be certified until Apr 24 20:53:05 2022 GMT (3650 days)

Write out database with 1 new entries

Data Base Updated

・出来上がったCA証明書(抜粋)

<参考>

・同じ方が書かれたみたい

http://researchmap.jp/?action=cv_download_main&upload_id=11085

http://www.ipa.go.jp/security/fy22/reports/tech1-tg/a_01.html

OpenSSL(公開鍵:RSA4096、署名アルゴリズム:SHA256)

・インストール

bash-3.00# pkgadd -d ./$FILE_NAME

※FILE_NAMEは以下が対象

gcc-3.4.6-sol10-x86-local

libgcc-3.4.6-sol10-x86-local

libiconv-1.14-sol10-x86-local

libintl-3.4.0-sol10-x86-local

openssl-1.0.0g-sol10-x86-local

・/.profile への設定

bash-3.00# LD_LIBRARY_PATH=/usr/local/ssl/lib:/usr/local/lib

bash-3.00# export LD_LIBRARY_PATH

bash-3.00# PATH=/usr/local/bin:/usr/local/ssl/bin:$PATH

bash-3.00# export PATH

・構築

bash-3.00# cd /usr/local/ssl

bash-3.00# cp openssl.cnf openssl-rsa4096sha256CA.cnf

bash-3.00# vi openssl-rsa4096sha256CA.cnf

<変更点>

[req]

default_bits = 1024

↓

default_bits = 4096

[CA_default]

dir = ./demoCA

↓

dir = ./rsa4096sha256CA

default_days = 365

↓

default_days = 3650

default_md = default

↓

default_md = sha256

[req_distinguished_name]

st、l、emailをコメント

[policy_match]

st、lをmatchからoptional

bash-3.00# # cp misc/CA.sh misc/rsa4096sha256CA.sh

bash-3.00# # vi misc/rsa4096sha256CA.sh

<変更点>

demoCA

↓

rsa4096sha256CA

CA_DAYS="-days 1095"

↓

CA_DAYS="-days 3650"

bash-3.00# SSLEAY_CONFIG="-config /usr/local/ssl/openssl-rsa4096sha256CA.cnf"

bash-3.00# export SSLEAY_CONFIG

bash-3.00# cd /usr/local/ssl

bash-3.00# misc/rsa4096sha256CA.sh -newca

CA certificate filename (or enter to create)

Making CA certificate ...

Generating a 4096 bit RSA private key

................................................................................................++

.......................................................++

writing new private key to './rsa4096sha256CA/private/./cakey.pem'

Enter PEM pass phrase:

Verifying - Enter PEM pass phrase:

※pass prhaseはopenssl

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:jp

Organization Name (eg, company) [Internet Widgits Pty Ltd]:openam

Organizational Unit Name (eg, section) []:openam.net

Common Name (e.g. server FQDN or YOUR name) []:OpenSSL rsa4096sha256CA

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from /usr/local/ssl/openssl-rsa4096sha256CA.cnf

Enter pass phrase for ./rsa4096sha256CA/private/./cakey.pem:

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number:

e5:10:13:19:cd:92:8c:d7

Validity

Not Before: Apr 26 19:50:06 2012 GMT

Not After : Apr 24 19:50:06 2022 GMT

Subject:

countryName = jp

organizationName = openam

organizationalUnitName = openam.net

commonName = OpenSSL rsa4096sha256CA

X509v3 extensions:

X509v3 Subject Key Identifier:

D5:A0:A4:C3:4D:FA:32:C3:CC:D2:AE:6B:05:28:21:49:A6:F5:B5:96

X509v3 Authority Key Identifier:

keyid:D5:A0:A4:C3:4D:FA:32:C3:CC:D2:AE:6B:05:28:21:49:A6:F5:B5:96

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Certificate Sign, CRL Sign

Certificate is to be certified until Apr 24 19:50:06 2022 GMT (3650 days)

Write out database with 1 new entries

Data Base Updated

・出来上がったCA証明書(抜粋)

bash-3.00# pkgadd -d ./$FILE_NAME

※FILE_NAMEは以下が対象

gcc-3.4.6-sol10-x86-local

libgcc-3.4.6-sol10-x86-local

libiconv-1.14-sol10-x86-local

libintl-3.4.0-sol10-x86-local

openssl-1.0.0g-sol10-x86-local

・/.profile への設定

bash-3.00# LD_LIBRARY_PATH=/usr/local/ssl/lib:/usr/local/lib

bash-3.00# export LD_LIBRARY_PATH

bash-3.00# PATH=/usr/local/bin:/usr/local/ssl/bin:$PATH

bash-3.00# export PATH

・構築

bash-3.00# cd /usr/local/ssl

bash-3.00# cp openssl.cnf openssl-rsa4096sha256CA.cnf

bash-3.00# vi openssl-rsa4096sha256CA.cnf

<変更点>

[req]

default_bits = 1024

↓

default_bits = 4096

[CA_default]

dir = ./demoCA

↓

dir = ./rsa4096sha256CA

default_days = 365

↓

default_days = 3650

default_md = default

↓

default_md = sha256

[req_distinguished_name]

st、l、emailをコメント

[policy_match]

st、lをmatchからoptional

bash-3.00# # cp misc/CA.sh misc/rsa4096sha256CA.sh

bash-3.00# # vi misc/rsa4096sha256CA.sh

<変更点>

demoCA

↓

rsa4096sha256CA

CA_DAYS="-days 1095"

↓

CA_DAYS="-days 3650"

bash-3.00# SSLEAY_CONFIG="-config /usr/local/ssl/openssl-rsa4096sha256CA.cnf"

bash-3.00# export SSLEAY_CONFIG

bash-3.00# cd /usr/local/ssl

bash-3.00# misc/rsa4096sha256CA.sh -newca

CA certificate filename (or enter to create)

Making CA certificate ...

Generating a 4096 bit RSA private key

................................................................................................++

.......................................................++

writing new private key to './rsa4096sha256CA/private/./cakey.pem'

Enter PEM pass phrase:

Verifying - Enter PEM pass phrase:

※pass prhaseはopenssl

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:jp

Organization Name (eg, company) [Internet Widgits Pty Ltd]:openam

Organizational Unit Name (eg, section) []:openam.net

Common Name (e.g. server FQDN or YOUR name) []:OpenSSL rsa4096sha256CA

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from /usr/local/ssl/openssl-rsa4096sha256CA.cnf

Enter pass phrase for ./rsa4096sha256CA/private/./cakey.pem:

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number:

e5:10:13:19:cd:92:8c:d7

Validity

Not Before: Apr 26 19:50:06 2012 GMT

Not After : Apr 24 19:50:06 2022 GMT

Subject:

countryName = jp

organizationName = openam

organizationalUnitName = openam.net

commonName = OpenSSL rsa4096sha256CA

X509v3 extensions:

X509v3 Subject Key Identifier:

D5:A0:A4:C3:4D:FA:32:C3:CC:D2:AE:6B:05:28:21:49:A6:F5:B5:96

X509v3 Authority Key Identifier:

keyid:D5:A0:A4:C3:4D:FA:32:C3:CC:D2:AE:6B:05:28:21:49:A6:F5:B5:96

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Certificate Sign, CRL Sign

Certificate is to be certified until Apr 24 19:50:06 2022 GMT (3650 days)

Write out database with 1 new entries

Data Base Updated

・出来上がったCA証明書(抜粋)

2012年4月26日木曜日

UT-VPN(サーバ)のインストール

Solaris 10(x86)にUT-VPNをインストールする。

①SSL対応のため、OpenSSLをインストールする。

bash-3.00# pkgadd -d ./openssl-0.9.8s-sol10-x86-local

→/usr/local/ssl へインストールされる。

※OpenSSL1.0.0系はNGな模様。

bash-3.00# pkgadd -d ./readline-5.2-sol10-x86-local

②http://httpd.apache.org/download.cgiから2012/3/28時点で最新のhttpd-2.2.22.tar.gzをPCのデスクトップにダウンロードする。

bash-3.00# cp /hgfs/Desktop/httpd-2.2.22.tar.gz /usr/local/src

bash-3.00# cd /usr/local/src

bash-3.00# gzip -dc httpd-2.2.22.tar.gz | tar xvf -

bash-3.00# cd httpd-2.2.22

③apacheをインストールする。

bash-3.00# PATH=$PATH:/usr/local/bin:/usr/ccs/bin

bash-3.00# ./configure --with-included-apr --enable-so --enable-ssl --enable-proxy --with-ssl=/usr/local/ssl

bash-3.00# make

bash-3.00# make install

④apacheの定義ファイルを編集する。

bash-3.00# vi /usr/local/apache2/conf/httpd.conf

[設定内容]

# Secure (SSL/TLS) connections

Include conf/extra/httpd-ssl.conf

bash-3.00# vi /usr/local/apache2/conf/extra/httpd-ssl.conf

ServerName ut-vpn.openam.net:443

⑤サーバ証明書の設定を行う。

<別途>

⑥etc/hostsに以下を追加する。

172.16.20.254 ut-vpn.openam.net

⑦apacheを443/tcpで起動する。

bash-3.00# /usr/local/apache2/bin/apachectl -k start

次に以下のとおり、UNIX版ソースのコンパイルを行う。

bash-3.00# cp /hgfs/Desktop/ut-vpn/utvpn-src-unix-v101-7101-public-2010.06.27.tar.gz .

bash-3.00# gzip -dc utvpn-src-unix-v101-7101-public-2010.06.27.tar.gz | tar xvf -

bash-3.00# cd utvpn-unix-v101-7101-public/

bash-3.00# ./configure

-------------------------------------------------------------

SoftEther UT-VPN for Unix

Copyright (C) 2004-2010 SoftEther Corporation.

Copyright (C) 2004-2010 University of Tsukuba, Japan.

Copyright (C) 2003-2010 Daiyuu Nobori. All Rights Reserved.

This program is free software; you can redistribute it and/or

modify it under the terms of the GNU General Public License

version 2 as published by the Free Software Foundation.

-------------------------------------------------------------

Please select your Operating System below:

1: Linux

2: FreeBSD

3: Solaris

4: Mac OS X

Which is your operating system (1-4):

3

Please select your CPU Bits below:

1: 32-bit

2: 64-bit

Which is the bits of your CPU (1-2):

1

Makefile is generated. Please execute 'make' to build UT-VPN.

bash-3.00# PATH=$PATH:/usr/local/bin:/usr/ccs/bin:/usr

bash-3.00# LD_LIBRARY_PATH=/usr/local/lib:/usr/local/ssl/lib

bash-3.00# export LD_LIBRARY_PATH

bash-3.00# make

bash-3.00# cd /usr/local/src/utvpn-unix-v101-7101-public/output

bash-3.00# ls -l

合計 8

drwxr-xr-x 2 root root 512 4月 26日 05:18 ham

drwxr-xr-x 2 root root 512 4月 26日 05:18 utvpnclient

drwxr-xr-x 2 root root 512 4月 26日 05:18 utvpncmd

drwxr-xr-x 2 root root 512 4月 26日 05:18 utvpnserver

bash-3.00# cd /usr/local/src/utvpn-unix-v101-7101-public

bash-3.00# make install

①SSL対応のため、OpenSSLをインストールする。

bash-3.00# pkgadd -d ./openssl-0.9.8s-sol10-x86-local

→/usr/local/ssl へインストールされる。

※OpenSSL1.0.0系はNGな模様。

bash-3.00# pkgadd -d ./readline-5.2-sol10-x86-local

②http://httpd.apache.org/download.cgiから2012/3/28時点で最新のhttpd-2.2.22.tar.gzをPCのデスクトップにダウンロードする。

bash-3.00# cp /hgfs/Desktop/httpd-2.2.22.tar.gz /usr/local/src

bash-3.00# cd /usr/local/src

bash-3.00# gzip -dc httpd-2.2.22.tar.gz | tar xvf -

bash-3.00# cd httpd-2.2.22

③apacheをインストールする。

bash-3.00# PATH=$PATH:/usr/local/bin:/usr/ccs/bin

bash-3.00# ./configure --with-included-apr --enable-so --enable-ssl --enable-proxy --with-ssl=/usr/local/ssl

bash-3.00# make

bash-3.00# make install

④apacheの定義ファイルを編集する。

bash-3.00# vi /usr/local/apache2/conf/httpd.conf

[設定内容]

# Secure (SSL/TLS) connections

Include conf/extra/httpd-ssl.conf

bash-3.00# vi /usr/local/apache2/conf/extra/httpd-ssl.conf

ServerName ut-vpn.openam.net:443

⑤サーバ証明書の設定を行う。

<別途>

⑥etc/hostsに以下を追加する。

172.16.20.254 ut-vpn.openam.net

⑦apacheを443/tcpで起動する。

bash-3.00# /usr/local/apache2/bin/apachectl -k start

次に以下のとおり、UNIX版ソースのコンパイルを行う。

bash-3.00# cp /hgfs/Desktop/ut-vpn/utvpn-src-unix-v101-7101-public-2010.06.27.tar.gz .

bash-3.00# gzip -dc utvpn-src-unix-v101-7101-public-2010.06.27.tar.gz | tar xvf -

bash-3.00# cd utvpn-unix-v101-7101-public/

bash-3.00# ./configure

-------------------------------------------------------------

SoftEther UT-VPN for Unix

Copyright (C) 2004-2010 SoftEther Corporation.

Copyright (C) 2004-2010 University of Tsukuba, Japan.

Copyright (C) 2003-2010 Daiyuu Nobori. All Rights Reserved.

This program is free software; you can redistribute it and/or

modify it under the terms of the GNU General Public License

version 2 as published by the Free Software Foundation.

-------------------------------------------------------------

Please select your Operating System below:

1: Linux

2: FreeBSD

3: Solaris

4: Mac OS X

Which is your operating system (1-4):

3

Please select your CPU Bits below:

1: 32-bit

2: 64-bit

Which is the bits of your CPU (1-2):

1

Makefile is generated. Please execute 'make' to build UT-VPN.

bash-3.00# PATH=$PATH:/usr/local/bin:/usr/ccs/bin:/usr

bash-3.00# LD_LIBRARY_PATH=/usr/local/lib:/usr/local/ssl/lib

bash-3.00# export LD_LIBRARY_PATH

bash-3.00# make

bash-3.00# cd /usr/local/src/utvpn-unix-v101-7101-public/output

bash-3.00# ls -l

合計 8

drwxr-xr-x 2 root root 512 4月 26日 05:18 ham

drwxr-xr-x 2 root root 512 4月 26日 05:18 utvpnclient

drwxr-xr-x 2 root root 512 4月 26日 05:18 utvpncmd

drwxr-xr-x 2 root root 512 4月 26日 05:18 utvpnserver

bash-3.00# cd /usr/local/src/utvpn-unix-v101-7101-public

bash-3.00# make install

Oracle11gR2のインストール

<準備その1>

VMwarePlayerで以下のOSをインストールする。

・パーティション

ハードディスク1つ目

/ は20GB

swapは10GB

ハードディスク2つ目

/oracleは20GB

・メモリは8GB

<準備その2>

インストール前に以下の作業を行う。

# vi /etc/system

set noexec_user_stack = 1

set semsys:seminfo_semmns = 1024

set semsys:seminfo_semvmx = 32767

# projadd -K "project.max-shm-memory=(privileged,4294967295,deny)" user.oracle

# projmod -a -K "project.max-sem-ids=(privileged,100,deny)" user.oracle

# projmod -a -K "process.max-sem-nsems=(privileged,256,deny)" user.oracle

# projmod -a -K "project.max-shm-ids=(privileged,100,deny)" user.oracle

# shutdown -y -i6 -g0

<準備その3>

・oinstallグループおよびdbaグループを作成する。

# /usr/sbin/groupadd oinstall

# /usr/sbin/groupadd dba

・oracleユーザーを作成する。

すでにoracleユーザーが存在するかを確認する。

# id oracle

出力例:uid=100(oracle) gid=100(oinstall) groups=101(dba)

oracleユーザーが存在しなければ次のコマンドで作成する。

# /usr/sbin/useradd -g oinstall -G dba oracle

すでにoracleユーザーが存在していて、プライマリグループがoinstallではないか、dbaグループのメンバーでない場合は、以下のコマンドで必要なグループを指定する。

# /usr/sbin/usermod -g oinstall -G dba oracle

・oracleユーザーのパスワードを設定する。

# passwd oracle

・oracleユーザーのホームディレクトリを作成する。

# mkdir -p /export/home/oracle

# chown oracle:oinstall /export/home/oracle

solaris.x64_11gR2_database_1of2.zipとsolaris.x64_11gR2_database_2of2.zipをOracle社のサイトからダウンロードし、Oracleユーザで両ファイルとも解凍する。次にOracleユーザでコンソールにログインする。

・x86版のサーバ製品インストール

% ./runInstaller

※番号1、2を別ターミナルでrootユーザにて実行する。

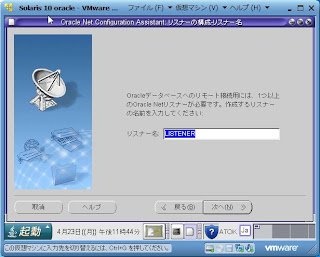

・Net Configuration Assistant

% $ORACLE_HOME/bin/netca

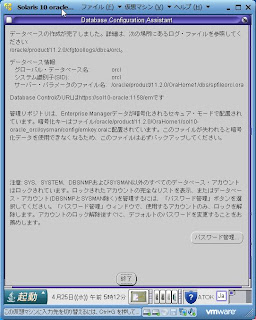

・Database Configuration Assistant

% $ORACLE_HOME/bin/dbca

※ORA-00922はバグの模様。

※ORA-28000はバグの模様。

VMwarePlayerで以下のOSをインストールする。

・パーティション

ハードディスク1つ目

/ は20GB

swapは10GB

ハードディスク2つ目

/oracleは20GB

・メモリは8GB

<準備その2>

インストール前に以下の作業を行う。

# vi /etc/system

set noexec_user_stack = 1

set semsys:seminfo_semmns = 1024

set semsys:seminfo_semvmx = 32767

# projadd -K "project.max-shm-memory=(privileged,4294967295,deny)" user.oracle

# projmod -a -K "project.max-sem-ids=(privileged,100,deny)" user.oracle

# projmod -a -K "process.max-sem-nsems=(privileged,256,deny)" user.oracle

# projmod -a -K "project.max-shm-ids=(privileged,100,deny)" user.oracle

# shutdown -y -i6 -g0

<準備その3>

・oinstallグループおよびdbaグループを作成する。

# /usr/sbin/groupadd oinstall

# /usr/sbin/groupadd dba

・oracleユーザーを作成する。

すでにoracleユーザーが存在するかを確認する。

# id oracle

出力例:uid=100(oracle) gid=100(oinstall) groups=101(dba)

oracleユーザーが存在しなければ次のコマンドで作成する。

# /usr/sbin/useradd -g oinstall -G dba oracle

すでにoracleユーザーが存在していて、プライマリグループがoinstallではないか、dbaグループのメンバーでない場合は、以下のコマンドで必要なグループを指定する。

# /usr/sbin/usermod -g oinstall -G dba oracle

・oracleユーザーのパスワードを設定する。

# passwd oracle

・oracleユーザーのホームディレクトリを作成する。

# mkdir -p /export/home/oracle

# chown oracle:oinstall /export/home/oracle

solaris.x64_11gR2_database_1of2.zipとsolaris.x64_11gR2_database_2of2.zipをOracle社のサイトからダウンロードし、Oracleユーザで両ファイルとも解凍する。次にOracleユーザでコンソールにログインする。

・x86版のサーバ製品インストール

% ./runInstaller

※番号1、2を別ターミナルでrootユーザにて実行する。

% $ORACLE_HOME/bin/netca

・Database Configuration Assistant

% $ORACLE_HOME/bin/dbca

※ORA-00922はバグの模様。

※ORA-28000はバグの模様。

登録:

投稿 (Atom)